Perizie informatiche forensi, indagini e investigazioni informatiche forensi, cyber security, compliance aziendale e GDPR

Blog

WhatsApp: ci vuole la copia forense dello smartphone

- Dettagli

- Scritto da Alessandro Fiorenzi

Se qualcuno ancora aveva un dubbio che per acquisire i messaggi Whatsapp di uno smartphone non servisse la copia forense del telefono, ecco che la Corte di cassazione con la sentenza 1882 ha sgomberato il campo ad ogni erronea interpretazione della legge

"Whatsapp e mail acquisiti senza garanzie particolari - I messaggi whatsapp, gli sms e le mail conservate nella memoria del telefono, sono dei documenti e possono essere acquisiti, nell’ambito di un’indagine, senza la particolare procedura prevista per le intercettazioni o il sequestro della corrispondenza. La Corte di cassazione (sentenza 1822) respinge il ricorso contro l’ordinanza con la quale il tribunale del riesame confermava la legittimità del sequestro probatorio di mail e di uno smartphone, nel corso di un’inchiesta per reati fallimentari.

L’indagata contestava la modalità seguita per l’ acquisizione dei dati, attraverso la cosiddetta copia forense. Secondo la ricorrente gli inquirenti, per entrare in “possesso” dei messaggi whatsapp e delle mail, avrebbero dovuto adottare la procedura prevista dal codice di rito penale per le intercettazioni (articoli 266 e seguenti), avendo di fatto di intercettato dei flussi di comunicazioni telematiche.

Inoltre, a parere della difesa, con la copia indiscriminata di tutti i dati archiviati nella memoria del telefono, era stato violato il principio di proporzionalità e adeguatezza.

Ma nessuna delle due contestazioni viene accolta.

Messaggi “wapp”, sms e mail scaricati e conservati nella memoria del cellulare, hanno natura di documenti - precisa la Corte - e, come tali, non rientrano nel concetto di corrispondenza che prevede un’attività di spedizione da parte di un mittente con consegna a terzi. In caso di copia dei dati dal cellulare sequestrato non è dunque applicabile la disciplina dettata dal codice di rito per il sequestro della corrispondenza (articolo 254). E non è neppure ipotizzabile un’attività di intercettazione, che prevede la captazione di un flusso di comunicazioni in corso e non, come nello specifico, l’acquisizione a posteriori di dati conservati in memoria. Non c’è stata nessuna trasgressione neppure dal punto di vista dell’adeguatezza e della proporzionalità della misura.

La copia forense garantisce, infatti, nell’interesse delle parti, l’integrità e l’affidabilità del dato “estratto”. La selezione dei documenti contabili - spiega la Suprema corte - è particolarmente complessa perché investe tutta l’attività imprenditoriale dell’indagato. Per questo la scelta e la “riproduzione” dei documenti rilevanti non si poteva fare sul posto, in un limitato arco di tempo" tratto da Patrizia Maciocchi, Il Sole 24 ore 17 gennaio 2018 p. 19 e online http://www.quotidianodiritto.ilsole24ore.com/art/penale/2018-01-16/whatsapp-e-mail-acquisiti-senza--garanzie-particolari-181033.php?uuid=AEMjQnjD

L’indagata contestava la modalità seguita per l’ acquisizione dei dati, attraverso la cosiddetta copia forense. Secondo la ricorrente gli inquirenti, per entrare in “possesso” dei messaggi whatsapp e delle mail, avrebbero dovuto adottare la procedura prevista dal codice di rito penale per le intercettazioni (articoli 266 e seguenti), avendo di fatto di intercettato dei flussi di comunicazioni telematiche.

Inoltre, a parere della difesa, con la copia indiscriminata di tutti i dati archiviati nella memoria del telefono, era stato violato il principio di proporzionalità e adeguatezza.

Ma nessuna delle due contestazioni viene accolta.

Messaggi “wapp”, sms e mail scaricati e conservati nella memoria del cellulare, hanno natura di documenti - precisa la Corte - e, come tali, non rientrano nel concetto di corrispondenza che prevede un’attività di spedizione da parte di un mittente con consegna a terzi. In caso di copia dei dati dal cellulare sequestrato non è dunque applicabile la disciplina dettata dal codice di rito per il sequestro della corrispondenza (articolo 254). E non è neppure ipotizzabile un’attività di intercettazione, che prevede la captazione di un flusso di comunicazioni in corso e non, come nello specifico, l’acquisizione a posteriori di dati conservati in memoria. Non c’è stata nessuna trasgressione neppure dal punto di vista dell’adeguatezza e della proporzionalità della misura.

La copia forense garantisce, infatti, nell’interesse delle parti, l’integrità e l’affidabilità del dato “estratto”. La selezione dei documenti contabili - spiega la Suprema corte - è particolarmente complessa perché investe tutta l’attività imprenditoriale dell’indagato. Per questo la scelta e la “riproduzione” dei documenti rilevanti non si poteva fare sul posto, in un limitato arco di tempo.>> (Patrizia Maciocchi, Il Sole 24 ore di oggi, p. 19).

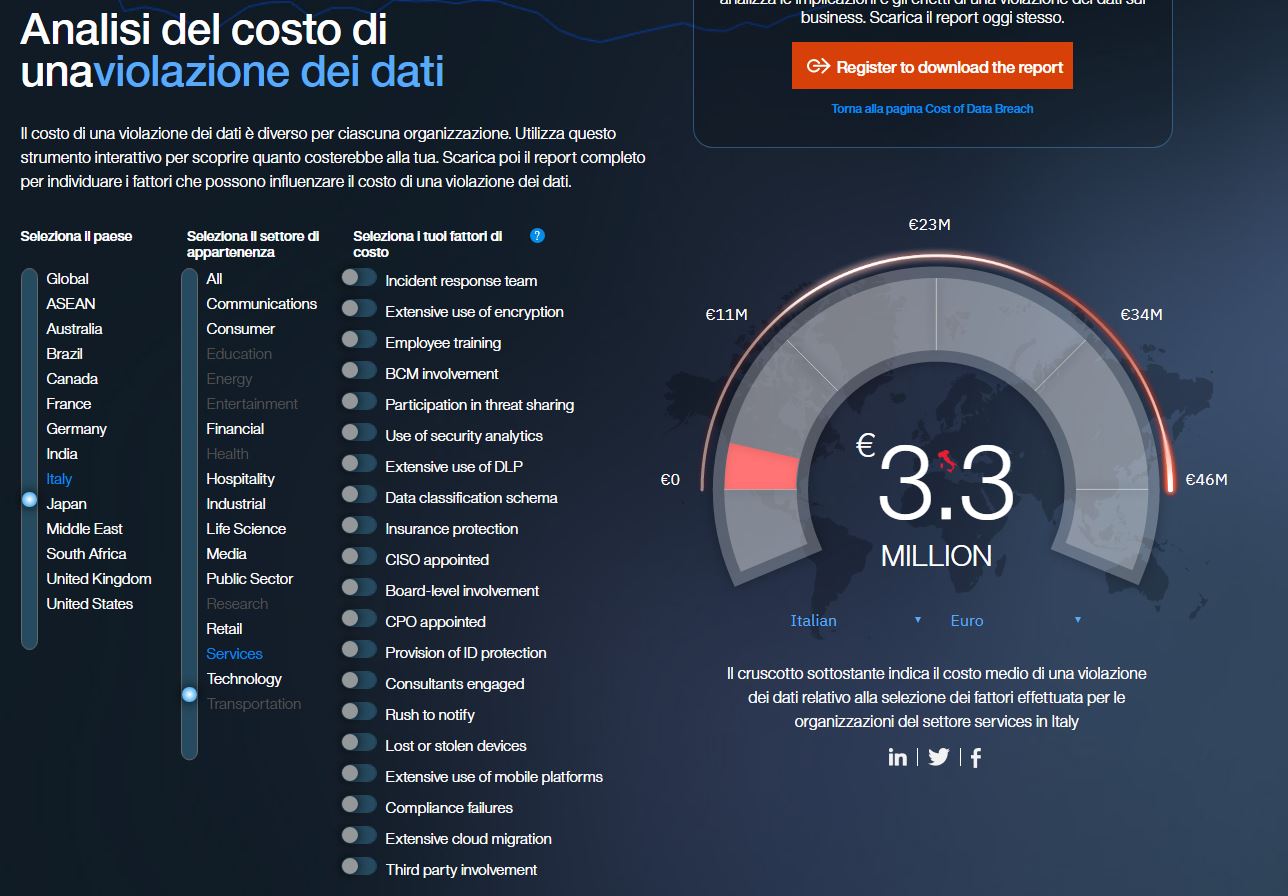

Analisi Costo violazione dei Dati - Data Breach-

- Dettagli

- Scritto da Alessandro Fiorenzi

IBM con Ponemon Institute hanno misurato il costo di un data breach in ogni paese in ragione del settore e delle misure di contenimento o di ampliamento del rischio adottate.

Il tool di IBM lo potete trovare a questo link e scaricare anche lo studio di Ponemon sul costo di un data breach https://databreachcalculator.mybluemix.net/

E' interessante provare i vari pulsanti e valutare l'effetto, è uno strumento che risk, IT e compliance e governance manager dovrebbero provare per comprendere la portate di certe scelte.

Aspettando il GDPR finalmente una iniziativa che sensibilizza concretamente al problema del data breach, adempiere al GDPR significa avere una buona assicurazione sulla propria attività, non adempiere significa invece rischiare il tracollo economico in caso di data breach.

Quello che a mio avviso manca in questa analisi sono due elementi importanti:

- Forensics Readiness

- Forensics Team

L'adozione di politiche di Forensics Readiness, se correttamente implementate permettono di individuare tempestivamente se non di prevenire un data breach.

Il Forensics Team è fondamentale per cristallizzare con metodi forensi opponibili a terzi il breach e le modalità con cui si è realizzato. Infatti talvolta si sottovalutano le azioni legali di salvaguardia e di risarcimento che gli interessati posso mettere in campo. Se l'azienda ha adottato le metodologie della Digital Forensics, le prove raccolte sono il testimone che difende l'azienda, che permette di identificare il/i responsabili e rivalersi contro di loro: i data breach non avvengono solo per mano di gruppi hacker dislocati chi sa dove, se non siamo Amazon, è più facile che chi ci ha violato i sistemi sia molto vicino a noi, un'azienda concorrente, un dipendete infedele, un fornitore maldestro o intenzionato ad acquisire dati o know-how, in questi casi è concreta la possibilità di agire contro di loro a tutela dell'azienda.

Per chi vuole sapere come la Forensics Readiness può aiutare alla gestione del Dtata Breach consigliamo la lettura delle slide del talk a SMAU Milano 2017 https://www.slideshare.net/AlessandroFiorenzi/gdpr-forensics-readiness.

Per approfondimenti in tema di GDRP, Data Breach e Digital Forensics potete contattarci per email [email protected] o al 0550351263.

Commissione giustizia: pronto nuovo elenco dei reati procedibili a querela

- Dettagli

- Scritto da Alessandro Fiorenzi

La Commissione giustizia ha approvato in via generale lo schema di decreto attuativo della legge delega 103/2017 di riforma del processo penale in materia di revisione della lista dei reati procedibili.

Secondo quanto previsto dallo schema di decreto corredato del parere della Commissione giustizia il novero dei reati procedibili a querela dovrebbe estendersi a ricomprendere anche le seguenti ipotesi:

- minaccia (a meno che la stessa non sia fatta in uno dei modi indicati dall'articolo 339 o ricorrano circostanze aggravanti ad effetto speciale)

- falsificazione, alterazione o soppressione del contenuto di comunicazioni o conversazioni telegrafiche o telefoniche (fattispecie base)

- falsificazione, alterazione o soppressione del contenuto di comunicazioni informatiche o telematiche (fattispecie base)

- violazione, sottrazione e soppressione di corrispondenza commesse da persona addetta al servizio delle poste, dei telegrafi o dei telefoni (fattispecie base)

- rivelazione del contenuto di corrispondenza, commessa da persona addetta al servizio delle poste, dei telegrafi o dei telefoni

- truffa (salvo che ricorra taluna delle circostanze aggravanti di cui al secondo comma dell'articolo 640 c.p. limitatamente alla commissione del fatto con approfittamento di circostanze di persona anche con riferimento all'età o la circostanza aggravante di cui all'articolo 61, comma 1, numero 7, c.p.)

- frode informatica (salvo che ricorra taluna delle circostanze previste dall'articolo 61, primo comma, numero 5, c.p. limitatamente all'aver approfittato di circostanze di persona, anche in riferimento all'età, o dall'articolo 61, primo comma, numero 7, c.p.)

- appropriazione indebita

- lesioni personali stradali gravi e gravissime (fattispecie base)

Questo elenco è certamente il risultato nei nuovi scenari digitali della nostra società. I tempi cambiano e cambiano e si materializzano anche nuove condotte criminose connesse all'uso di strumenti tecnologici.

A differenza del contesto tradizionale i reati commessi in un contesto tecnologico richiedono un'attenzione maggiore, infatti la prova digitale, perp propria natura, è molto più fragile e alterabile di quella tradizionale.

Una perizia informatica che prima di procedere a querela, acquisisca la fonte di prova con modalità forensi, e accerti e documenti il reato, da allegare alla querela, da certezza e robustezza ad una prova che la controparte potrebbe distruggere nel momento in cui viene a conoscenza della querela ma sopratutto fornisce le prove oggettive e misurabili ai corpi inquirenti e giudicanti. Cambiano gli strumenti quotidinani, nascono nuovi reati, e con loro anche le modalità con cui si deve procedre alla tutela dei propri diritti.